អត្ថបទនេះនឹងណែនាំអ្នកអំពីដំណើរការនៃការដំឡើងវិញ្ញាបនបត្រ SSL នៅលើ Server កម្មវិធីប្រភពបើកចំហ GlassFish ។ យើងបានប្រើប្រាស់កម្មវិធី និងវិញ្ញាបនបត្រខាងក្រោមសម្រាប់ការធ្វើតេស្ត៖

អត្ថបទនេះនឹងណែនាំអ្នកតាមរយៈដំណើរការដំឡើង SSL នៅលើ Server កម្មវិធីប្រភពបើកចំហ GlassFish ។ យើងបានប្រើកម្មវិធី និងវិញ្ញាបនបត្រខាងក្រោមសម្រាប់ការធ្វើតេស្ត៖

- ម៉ាស៊ីនមេអ៊ូប៊ុនទូ 16.04 LTS;

- GlassFish 4.1.1 ទាញយកពី ច្រកទាញយក Oracle;

- វិជ្ជមាន SSL តែមួយ-domain វិញ្ញាបនបត្ររបស់អ្នក។

ដើម្បីទទួលបានវិញ្ញាបនបត្រ SSL ដែលចេញដែលអាចត្រូវបានដំឡើងនៅលើ Server របស់អ្នក អ្នកនឹងត្រូវ ទិញ, បង្កើតកូដ CSR សម្រាប់ឈ្មោះដែនដែលអ្នកចង់ធានា និង បើកដំណើរការវិញ្ញាបនបត្រ. បន្ទាប់ពីវិញ្ញាបនបត្រត្រូវបានចេញឯកសារវិញ្ញាបនបត្រនឹងត្រូវបានផ្ញើនៅក្នុងអ៊ីម៉ែលឬអាចជា បានទាញយក ពីផ្ទាំងគណនី។

ការនាំចូលឯកសារវិញ្ញាបនបត្រទៅក្នុង Keystore

ដើម្បីអនុវត្តជំហានបន្ទាប់ អ្នកនឹងត្រូវកំណត់ទីតាំង Keystore ដើមដែលប្រើសម្រាប់ការបង្កើតកូដ CSR ។ អ្នកអាចប្រើឯកសារវិញ្ញាបនបត្រ PEM-encoded ឬ PKCS#7 សម្រាប់ការនាំចូលទៅក្នុង keystore។

FURTHER READING: |

| 1. ការដំឡើងវិញ្ញាបនប័ត្រ SSL នៅលើកម្មវិធី Microsoft Azure Web |

| 2. ការដំឡើងវិញ្ញាបនបត្រ SSL នៅលើ Heroku SSL |

| 3. ការដំឡើងវិញ្ញាបនបត្រ SSL នៅលើ Exchange 2010 |

PEM

ដើម្បីនាំចូលវិញ្ញាបនបត្រដែលបានអ៊ិនកូដ PEM, yourdomain.crt និងឯកសារបាច់ CA ដែលត្រូវគ្នាគួរតែត្រូវបានប្រើ។ ប្រសិនបើអ្នកបានទទួលកញ្ចប់ CA ក្នុងឯកសារតែមួយ (ឧ. yourdomain.ca-bundle) អ្នកនឹងត្រូវបើកវាដោយប្រើកម្មវិធីកែប្រែអត្ថបទ ហើយរក្សាទុកប្លុកវិញ្ញាបនបត្រនីមួយៗទៅក្នុងឯកសារ .crt ដាច់ដោយឡែក។ អ្នកក៏អាចទទួលបានវិញ្ញាបនបត្រជាឯកសារ 3 ដាច់ដោយឡែកពីគ្នាផងដែរ។ ជាមួយនឹងវិញ្ញាបនបត្រ PositiveSSL សម្រាប់ការណែនាំនេះ certificate chain របស់យើងនឹងមានឯកសារ AddTrustExternalCARoot.crt, COMODORSAAddTrustCA.crt, COMODORSADomainValidationSecureServerCA.crt និងឯកសារ nctest.crt ។

យើងនឹងប្រើប្រាស់ឧបករណ៍ប្រើប្រាស់ "keytool" សម្រាប់នាំចូលវិញ្ញាបនបត្រ។ លំដាប់នៃពាក្យបញ្ជាត្រូវបានផ្តល់ឱ្យដូចខាងក្រោម:

keytool -នាំចូល -trustcacerts -alias root -file AddTrustExternalCARoot.crt -keystore nctest.jks

keytool -នាំចូល -trustcacerts -alias intermediate2 -file COMODORSAAddTrustCA.crt -keystore nctest.jks

keytool -នាំចូល -trustcacerts -alias intermediate1 -file COMODORSADomainValidationSecureServerCA.crt -keystore nctest.jks

keytool -នាំចូល -trustcacerts -alias nctest -file nctest.crt -keystore nctest.jks

ចំណាំ៖ ឯកសារវិញ្ញាបនបត្រនីមួយៗត្រូវបាននាំចូលដោយមានតម្លៃឈ្មោះ Alias តែមួយគត់និងឯកសារ domain certificate’s alias ត្រូវតែផ្គូផ្គងទៅ keystore alias.

PKCS #7

វិញ្ញាបនបត្រក្នុងទម្រង់ PKCS#7 ជាធម្មតាត្រូវបានរក្សាទុកក្នុងឯកសារ yourdomain.cer ឬ yourdomain.p7b ។ ប្រភេទនៃការធ្វើទ្រង់ទ្រាយនេះគឺមានគោលបំណងបញ្ចូលគ្នានូវវិញ្ញាបនបត្រដែន និងបណ្តុំ CA ទៅក្នុងប្លុកវិញ្ញាបនបត្រដែលបានអ៊ិនកូដតែមួយ ដែលជាធម្មតាត្រូវបានរុំព័ទ្ធរវាង Header —–BEGIN PKCS7—– និង —–END PKCS7—– ។ ដូច្នេះ ចាំបាច់ត្រូវហៅពាក្យបញ្ជានាំចូលតែម្តង៖

keytool -នាំចូល -trustcacerts -alias nctest -file nctest.p7b -keystore nctest.jks

ការនាំចូល Keystore ដើមចូលទៅក្នុង Glassfish Keystore លំនាំដើម

បន្ទាប់ពីវិញ្ញាបនបត្រត្រូវបាននាំចូលដោយជោគជ័យទៅក្នុង Keystore ដែលបានបង្កើតដំបូងជាមួយកូដ CSR យើងត្រូវផ្លាស់ទីវិញ្ញាបនបត្រ និង Private Key ដែលត្រូវគ្នាទៅក្នុង Keystore លំនាំដើមរបស់ Glassfish ដែលមានឈ្មោះថា "keystore.jks" ។ ក្នុងករណីរបស់យើងវាមានទីតាំងនៅ /opt/glassfish4/glassfish/domains/domain1/config ទោះបីជាផ្លូវទៅកាន់ឯកសារនេះអាចប្រែប្រួលបន្តិច អាស្រ័យលើថតដំឡើង Glassfish និងប្រព័ន្ធប្រតិបត្តិការ។

ពាក្យបញ្ជា keytool ខាងក្រោមគួរតែត្រូវបានប្រើសម្រាប់ការនាំចូល keystore មួយទៅមួយផ្សេងទៀត៖

keytool -importkeystore -srckeystore nctest.jks -destkeystore keystore.jks

ប្រសិនបើ Keystore ត្រូវបានរក្សាទុកក្នុងថតផ្សេងៗគ្នា ពួកវាគួរតែត្រូវបានបញ្ជាក់ជាមួយនឹងផ្លូវដែលទាក់ទង ឬដាច់ខាត (ឧ. /etc/ssl/nctest.jks) នៅក្នុងពាក្យបញ្ជានាំចូល។

ចំណាំ៖ ដោយសារពាក្យ Keystore សម្ងាត់ចំណុចបញ្ចប់ និងពាក្យសម្ងាត់មេ Glassfish ត្រូវតែផ្គូផ្គង សូមប្រាកដថាអ្នកមានពាក្យសម្ងាត់ដូចគ្នាសម្រាប់ Keystore ប្រភព និងទិសដៅ។ ប្រសិនបើពួកវាខុសគ្នា វាអាចផ្លាស់ប្តូរពាក្យសម្ងាត់មេ Glassfish ដោយមានជំនួយពីពាក្យបញ្ជារង "change-master-password" ដែលបញ្ជាក់ពាក្យសម្ងាត់ប្រភពសោ។ សកម្មភាពនេះនឹងធ្វើបច្ចុប្បន្នភាពពាក្យសម្ងាត់របស់ Keystore គោលដៅផងដែរ។

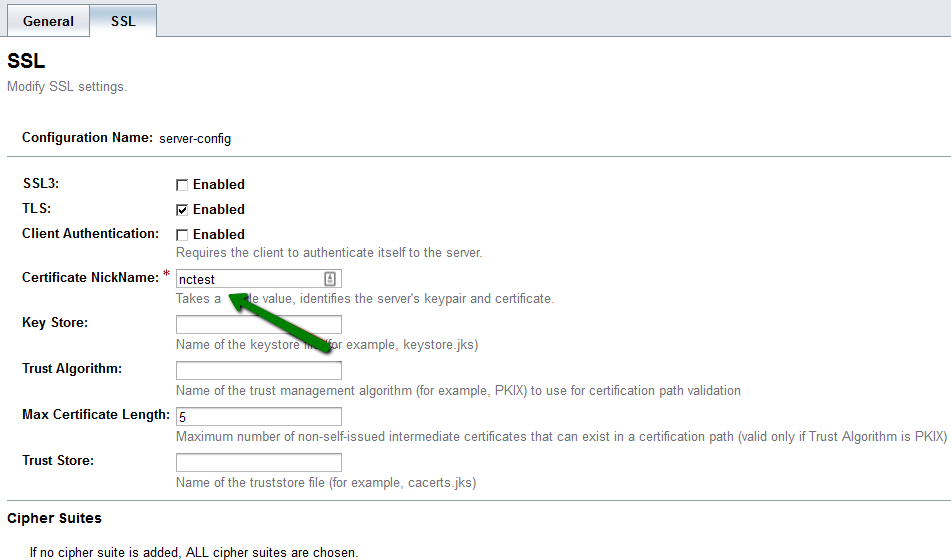

ការកែសម្រួល http-listeners នៅក្នុង Glassfish Administration Console

ដើម្បីភ្ជាប់វិញ្ញាបនបត្រដែលបាននាំចូលថ្មីទៅនឹងច្រកសុវត្ថិភាពនៅលើ Glassfish យើងត្រូវបើកការកំណត់ http-listener ដែលត្រូវគ្នា ហើយផ្លាស់ប្តូរតម្លៃនៃវាលវិញ្ញាបនបត្រ NickName ទៅជាតម្លៃ Alias នៃវិញ្ញាបនបត្រដែន៖

ទំព័រខាងលើអាចចូលប្រើបានពីផ្ទាំងរុករកនៅផ្នែកខាងឆ្វេងនៃ Administration Console ដោយធ្វើតាមផ្លូវនេះ៖ Configurations >> server-config >> HTTP Service >> អ្នកស្តាប់ HTTP >> http-listener-2 >> SSL ផ្ទាំង។

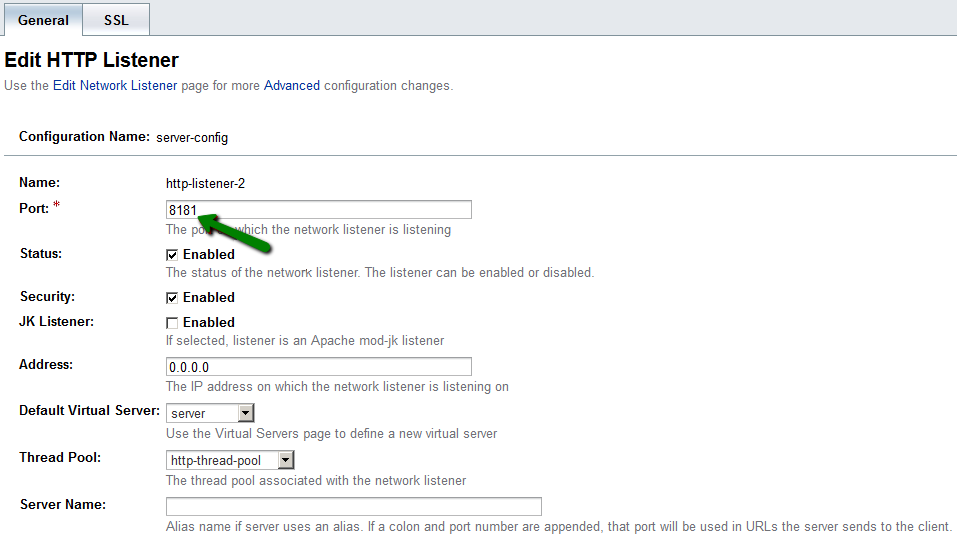

ច្រកលំនាំដើមសម្រាប់ http-listener-2 ត្រូវបានកំណត់ទៅ 8181 ទោះបីជាវាអាចត្រូវបានផ្លាស់ប្តូរនៅលើផ្ទាំងទូទៅនៃទំព័រកំណត់រចនាសម្ព័ន្ធដូចគ្នាក៏ដោយ។ ច្រកដែលប្រើជាទូទៅបំផុតសម្រាប់ការចែកចាយមាតិកាគេហទំព័រគឺ 443 ដូច្នេះសូមប្រើវាដោយសេរីផងដែរ លុះត្រាតែអ្នកចាំបាច់ត្រូវប្រើច្រកផ្ទាល់ខ្លួនសម្រាប់គោលបំណងគម្រោងរបស់អ្នក៖

នៅពេលដែលតម្លៃ Certificate NickName និង Port ត្រូវបានអាប់ដេត ចុចប៊ូតុង Save នៅជ្រុងខាងស្តាំខាងលើ ដើម្បីអនុវត្តការផ្លាស់ប្តូរ។

វាក៏អាចដំឡើងវិញ្ញាបនបត្រដូចគ្នាសម្រាប់ទំព័រចូលរបស់ Glassfish Administration Console ជាធម្មតាអាចចូលប្រើបាននៅលើច្រក 4848។ ដើម្បីធ្វើវា អ្នកគ្រាន់តែបើកទំព័រកំណត់រចនាសម្ព័ន្ធអ្នកគ្រប់គ្រងអ្នកស្តាប់ដែលមានទីតាំងនៅផ្នែកដូចគ្នាជាមួយ http-listeners ចូលទៅកាន់ផ្ទាំង SSL ហើយប្តូរតម្លៃវាលវិញ្ញាបនបត្រ NickName ទៅជាតម្លៃ Alias របស់វិញ្ញាបនបត្រថ្មី។ បន្ទាប់ពីនោះចុចប៊ូតុង រក្សាទុក នៅជ្រុងខាងស្តាំខាងលើ។

នោះហើយជាវា - ឥឡូវនេះវិញ្ញាបនបត្រគួរតែត្រូវបានដំឡើងទាំងសម្រាប់បម្រើកម្មវិធី និងការចូលប្រើកុងសូលរដ្ឋបាល។ ដើម្បីពិនិត្យមើលការដំឡើងអ្នកអាចប្រើ ឧបករណ៍អនឡាញនេះ. ត្រូវប្រាកដថាអ្នកកំពុងបញ្ចូលលេខច្រកត្រឹមត្រូវនៅពេលពិនិត្យ។